Call Us Now

+8615914489090

La mayoría de las discusiones sobre ciberseguridad industrial se centran en formas de combinar redes y software para segmentar y asegurar operaciones y sistemas de producción críticos.

El acceso físico al sistema a veces se pasa por alto en estas discusiones sobre seguridad cibernética. La autenticación de usuarios es un aspecto del acceso seguro al sistema a través del cual se pueden usar los datos de autorización para determinar si los empleados tienen las habilidades adecuadas y si están capacitados y certificados para acceder al hardware y software del sistema de fabricación.

Este personal autorizado generalmente incluye "ingenieros de planta, electricistas de mantenimiento y personal de TI con acceso a software específico del proceso", explicó Chris Randle, vicepresidente de soluciones industriales del proveedor de tecnología de lectura y escritura RFID Elatec.

Entre este personal, el nivel de acceso de cada individuo varía según la función del individuo. Los ingenieros suelen tener acceso total para cargar, descargar y cambiar el controlador y el software HMI. El personal de TI generalmente solo tiene autorización de carga o descarga para fines de respaldo y recuperación ante desastres. Los electricistas de servicio a menudo tienen acceso limitado para cambiar el software y solo procesan la resolución de problemas. La autorización exacta puede variar de una planta a otra, pero para identificar quién accedió al software y cuándo realizó cambios, estos cambios se pueden rastrear en una base de datos para su revisión si es necesario.

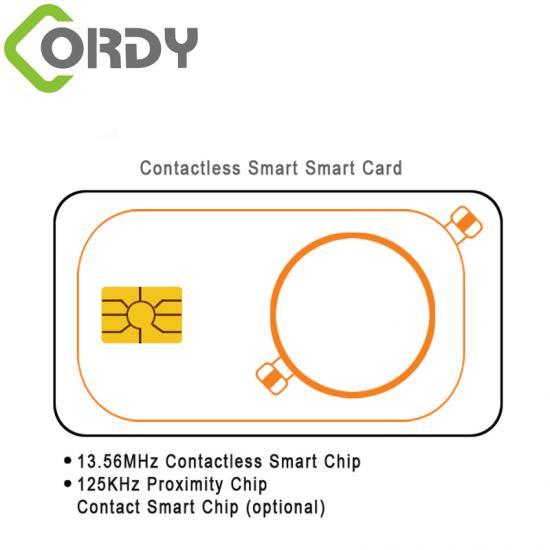

El uso de tarjetas RFID puede agregar una capa adicional de seguridad a las fábricas y ya es una de las formas más utilizadas de autenticación y control de acceso.

Randall dijo: "Las aplicaciones de automatización industrial de hoy en día en las fábricas requieren un software de autorización y autenticación que sea fácil de usar, flexible, duradero, seguro y adaptable a los cambios ambientales. Los sistemas de tarjetas RFID son más eficientes que las tarjetas de banda magnética y las tarjetas inteligentes. (Construido -en chip incorporado) y el código PIN pueden cumplir mejor con estos requisitos de aplicación”.

Las tarjetas RFID son sin contacto y el usuario puede leerlas simplemente deslizando la tarjeta a unas pocas pulgadas del lector. Esta autenticación y control de acceso de RFID es un paso muy sencillo para el usuario.